Беспрецедентное вредоносное ПО потребляет данные в российских судах и мэриях

Мэрии и суды в России подверглись атаке беспрецедентной вредоносной программы, которая выглядит как программа-вымогатель, но на самом деле представляет собой вайпер, который безвозвратно стирает данные с зараженного компьютера, сообщила охранная фирма «Лаборатория Касперского» и служба новостей «Известия».

Исследователи «Лаборатории Касперского» назвали этот очиститель CryWiper в честь расширения .cry, прикрепленного к удаленным файлам. Касперский Он говорит Его команда видела, как вредоносное ПО запускало «точечные атаки» на цели в России. Известия тем временем сообщил Мишенями были российские мэрии и суды. Дополнительные подробности, в том числе, сколько компаний пострадало и успешно ли вредоносное ПО уничтожило данные, не были известны сразу.

За последнее десятилетие вредоносное ПО Viper становится все более распространенным. В 2012 году дворник под названием Shamoon Причиненное разрушение На Saudi Aramco из Саудовской Аравии и Ras Ghaz из Катара. Четыре года спустя новый вариант Shamoon возвращается и наносит удар. Многие организации в Саудовской Аравии. В 2017 году самовоспроизводящаяся вредоносная программа NotPetya распространилась по миру за считанные часы и нанесла ущерб в размере 10 миллиардов долларов. В прошлом году появилось шквал новых дворников. К ним относятся DoubleZero, IsaacWiper, HermeticWiper, CaddyWiper, WhisperGate, AcidRain, Industroyer2 и RuRansom.

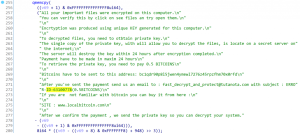

«Лаборатория Касперского» заявила, что обнаружила попытки атаки CryWiper за последние несколько месяцев. По данным «Известий», после заражения цели вредоносная программа оставляет записку, содержащую 0,5 биткойна и кошелек, где можно произвести оплату.

Касперский

«После изучения образца вредоносной программы этот троянец, который маскируется под программу-вымогатель и вымогает деньги у жертвы за «расшифрованные» данные, фактически не шифрует, а умышленно уничтожает данные на компьютере жертвы», — говорится в заявлении «Лаборатории Касперского». «Более того, анализ программного кода троянца показывает, что это не вина разработчика, а его первоначальный замысел».

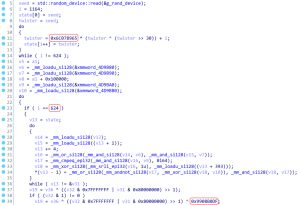

CryWiper имеет некоторое сходство с IsaacWiper, нацеленным на украинские системы. Оба очистителя используют один и тот же алгоритм для генерации псевдослучайных чисел, которые повреждают целевые файлы, перезаписывая данные внутри них. Алгоритм называется Mersenne Vortex PRNG. Алгоритм редко используется, поэтому общность не выходит за рамки.

Касперский

CryWiper имеет много общего с семействами программ-вымогателей, известных как Trojan-Ransom.Win32.Xorist и Trojan-Ransom.MSIL.Agent. Примечательно, что адрес электронной почты в записке о восстановлении был одинаковым для всех троих.

Образец CryViper Kaspersky проанализировал 64-битный исполняемый файл для Windows. Он написан на C++ и скомпилирован с использованием инструментария MinGW-w64 и компилятора GCC. Это необычный выбор, поскольку вредоносное ПО, написанное на C++, очень часто использует Microsoft Visual Studio. Одна из возможных причин такого выбора заключается в том, что он дает разработчикам возможность портировать свой код на Linux. Учитывая количество конкретных обращений CryViper к программным интерфейсам Windows, эта причина маловероятна. Наиболее вероятная причина в том, что разработчик, пишущий код, использовал устройство, отличное от Windows.

Успешные атаки Viper часто используют плохую безопасность сети. «Лаборатория Касперского» посоветовала сетевым инженерам принять меры предосторожности, используя:

- Решения по безопасности поведенческой файловой аналитики для защиты конечных точек.

- Управляемый центр обнаружения и реагирования, а также оперативный центр обеспечения безопасности, который позволяет своевременно принимать меры для обнаружения вторжений и реагирования на них.

- Динамический анализ почтовых вложений и блокировка вредоносных файлов и URL-адресов. Это затрудняет атаки по электронной почте, один из наиболее распространенных векторов.

- Проводите регулярное тестирование на проникновение и проекты RedTeam. Это поможет обнаруживать и защищать уязвимости в инфраструктуре компании, тем самым значительно уменьшая поверхность атаки для злоумышленников.

- Мониторинг данных об угрозах. Для своевременного обнаружения и предотвращения вредоносной активности необходимо иметь актуальную информацию о тактике, инструментах и инфраструктуре злоумышленников.

С вторжением России в Украину и геополитическими конфликтами, распространяющимися по всему миру, вредоносное ПО Viper вряд ли замедлится в ближайшие месяцы.

«Во многих случаях инциденты с Viper и программами-вымогателями вызваны недостаточной сетевой безопасностью, и следует уделить внимание укреплению безопасности», — говорится в отчете «Лаборатории Касперского» в пятницу. «В связи с нестабильной ситуацией в мире мы ожидаем увеличения количества кибератак, в том числе с использованием вайперов».

“Analyst. Absolute pop culture junkie. Twitter nerd. Subtly charming student. An avid computer geek. Social network researcher. Reader”.

/cloudfront-us-east-2.images.arcpublishing.com/reuters/ZD2QMJUREFJBTAQ2TXSQCRKNLE.jpg)