Apple выпускает срочные обновления для iPhone и iPad, чтобы исправить новую уязвимость Zero-Day

В понедельник Apple выпустила обновление безопасности для iOS и iPad, призванное устранить критическую уязвимость, которая, по ее словам, эксплуатируется в «дикой природе», что сделало ее 17-й уязвимостью, которую компания исправила в своих продуктах с начала года.

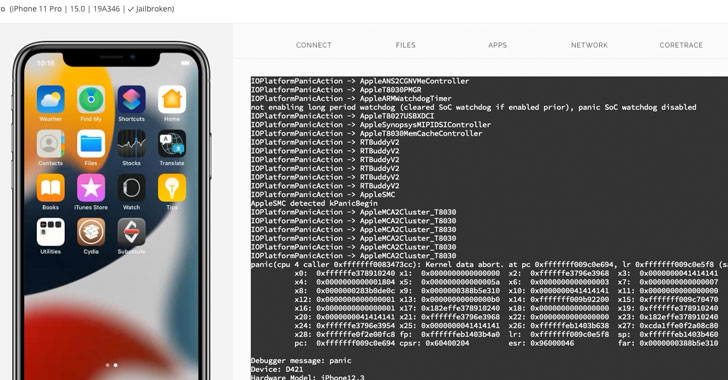

Специфическая слабость идентификатора CVE-2021-30883, связанный с проблемой повреждения памяти в компоненте «IOMobileFrameBuffer», который может позволить приложению выполнять произвольный код с привилегиями ядра. Компания отметила, что анонимный исследователь сообщил об уязвимости, и Apple заявила, что ей «известно об отчете о том, что эта проблема могла быть активно использована».

Технические подробности об уязвимости и характере атак еще не доступны, как и личность угрожающего субъекта, чтобы позволить большинству пользователей применить исправление и не дать другим злоумышленникам использовать уязвимость в качестве оружия. Производитель iPhone заявил, что решил проблему, улучшив обработку памяти.

Исследователь безопасности Сар Аммар подписчик Дополнительные сведения и эксплойт для проверки концепции (PoC), в котором отмечается, что «эта поверхность атаки очень интересна, потому что к ней можно получить доступ из песочницы приложения (поэтому она отлично подходит для взлома) и многих других процессов, что делает ее хорошим кандидатом для LPE-эксплойты в цепочках “.

CVE-2021-30883 также является вторым нулем, который повлияет на IOMobileFrameBuffer после того, как Apple решила аналогичную анонимно сообщенную проблему повреждения памяти (CVE-2021-30807) в июле 2021 года, увеличив вероятность того, что эти два недостатка связаны. С помощью последнего исправления компания смогла решить 17 нулевых дней только в 2021 году –

- CVE-2021-1782 (Ядро) – вредоносное приложение может повышать привилегии

- CVE-2021-1870 (WebKit) – удаленный злоумышленник может вызвать выполнение произвольного кода.

- CVE-2021-1871 (WebKit) – удаленный злоумышленник может вызвать выполнение произвольного кода.

- CVE-2021-1879 (WebKit) – обработка вредоносного веб-контента может привести к глобальному межсайтовому скриптингу.

- CVE-2021-30657 (Системные настройки) – Вредоносное приложение может обходить проверки Gatekeeper.

- CVE-2021-30661 (WebKit Storage) – обработка вредоносного веб-контента может привести к выполнению произвольного кода.

- CVE-2021-30663 (WebKit) – обработка вредоносного веб-контента может привести к выполнению произвольного кода.

- CVE-2021-30665 (WebKit) – обработка вредоносного веб-контента может привести к выполнению произвольного кода.

- CVE-2021-30666 (WebKit) – обработка вредоносного веб-контента может привести к выполнению произвольного кода.

- CVE-2021-30713 (TCC Framework) – вредоносное приложение может переопределить ваши настройки конфиденциальности.

- CVE-2021-30761 (WebKit) – обработка вредоносного веб-контента может привести к выполнению произвольного кода.

- CVE-2021-30762 (WebKit) – обработка вредоносного веб-контента может привести к выполнению произвольного кода.

- CVE-2021-30807 (IOMobileFrameBuffer) – приложение может выполнять произвольный код с привилегиями ядра.

- CVE-2021-30858 (WebKit) – обработка вредоносного веб-контента может привести к выполнению произвольного кода.

- CVE-2021-30860 (CoreGraphics) – обработка вредоносного файла PDF может привести к выполнению произвольного кода.

- CVE-2021-30869 (XNU) – Вредоносное приложение может выполнять произвольный код с привилегиями ядра.

Пользователям Apple iPhone и iPad настоятельно рекомендуется выполнить обновление до последней версии (iOS 15.0.2 и iPad 15.0.2), чтобы уменьшить уязвимость.

«Профессиональный интернет-практик. Знаток путешествий. Гордый исследователь. Главный зомби-первопроходец».

/cdn.vox-cdn.com/uploads/chorus_asset/file/24794290/main.jpg)