Новая атака на цепочку поставок использует ложные обновления для заражения компьютеров игроков.

Исследователи обнаружили атаку на цепочку поставок программного обеспечения, которая использовалась для установки вредоносного ПО для наблюдения на компьютеры игроков через Интернет.

Анонимные злоумышленники нацелены на конкретных пользователей NoxPlayer, программного пакета, который имитирует операционную систему Android на ПК и Mac. Люди в основном используют его, чтобы играть в мобильные игры Android на этих платформах. NoxPlayer-maker BigNox Говорит У программы 150 миллионов пользователей в 150 странах мира.

Отравление колодца

Охранное предприятие Эсет Он сказал в понедельник Система распространения программного обеспечения BigNox была взломана и использовалась для предоставления вредоносных обновлений определенным пользователям. Первоначальные обновления были доставлены в сентябре прошлого года путем обработки двух файлов: двоичного файла BigNox Nox.exe и NoxPack.exe, который загружает само обновление.

«У нас есть достаточно доказательств, чтобы предположить, что инфраструктура BigNox (res06.bignox.com) была скомпрометирована для размещения вредоносного ПО, а также предположить, что инфраструктура для HTTP API (api.bignox.com) могла быть скомпрометирована», – сказал исследователь вредоносных программ Eset Ignacio Sanmilan Books. «В некоторых случаях BigNox Updater загружал дополнительные полезные данные с серверов, контролируемых злоумышленниками. Это указывает на то, что поле URL, указанное в ответе от BigNox API, было изменено злоумышленниками».

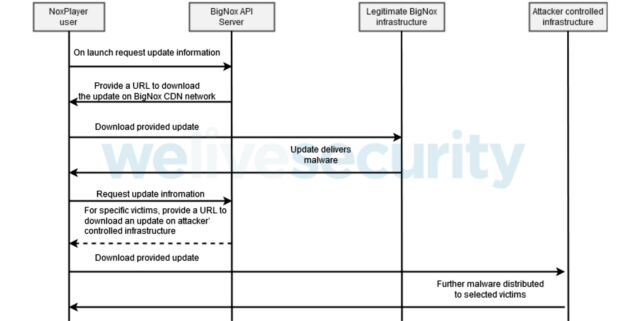

Вкратце, атака работает следующим образом: при запуске Nox.exe отправляет запрос в программный интерфейс, чтобы узнать информацию об обновлении. Сервер API BigNox отвечает информацией об обновлении, которая включает URL-адрес, по которому должно быть доступно законное обновление. Eset предполагает, что законное обновление могло быть заменено вредоносным ПО или, в качестве альтернативы, было предоставлено новое имя файла или URL-адрес.

Затем вредоносное ПО устанавливается на целевую машину. Вредоносные файлы не имеют цифровой подписи в отличие от обычных обновлений. Это означает, что система создания программного обеспечения BigNox не была взломана; Только системы предоставляют обновления. Вредоносная программа делает ограниченный обзор целевого компьютера. Злоумышленники также распределяют вредоносные обновления по конкретным интересующим целям.

Сервер API BigNox отвечает на конкретную цель информацией об обновлении, указывающей местоположение вредоносного обновления на сервере, контролируемом злоумышленником. Наблюдаемый инфильтрационный поток показан ниже.

ESET

Санмилан, исследователь вредоносного ПО Eset, добавил:

- Законная инфраструктура BigNox предлагала вредоносные программы для определенных обновлений. Мы заметили, что эти вредоносные обновления происходили только в сентябре 2020 года.

- Более того, мы отметили, что для конкретных жертв вредоносные обновления загружались из инфраструктуры, контролируемой злоумышленниками, позже и в течение конца 2020 – начала 2021 года.

- Мы уверены, что эти дополнительные обновления были реализованы

Nox.exeПодача определенных параметров вNoxPack.exe, Что указывает на то, что механизм API BigNox также мог быть скомпрометирован для предоставления пользовательских вредоносных обновлений.- Это также может указывать на вероятность того, что жертвы будут атакованы MitM, хотя мы полагаем, что эта гипотеза маловероятна, поскольку обнаруженные нами жертвы находятся в разных странах, а злоумышленники уже закрепились в инфраструктуре BigNox.

- Более того, мы смогли воспроизвести загрузку образцов вредоносных программ, размещенных на

res06.bignox.comС тестового устройства и по https. Это игнорирует возможность использования атаки MitM для изменения двоичного файла обновления.

Eset обнаружила, что установлено три разных типа вредоносного ПО. Нет никаких указаний на то, что какое-либо вредоносное ПО пытается получить денежную выгоду от имени злоумышленников. Это заставило охранную компанию поверить в то, что вредоносная программа использовалась для отслеживания целей.

Санмиллан сказал, что из более чем 100 000 пользователей Eset, которые установили NoxPlayer, только пять из них получили вредоносное обновление. Цифры указывают на цель атак. Цели находятся в Тайване, Гонконге и Шри-Ланке.

Санмилан сказал, что Eset связалась с BigNox, чтобы сообщить о результатах, и производитель программного обеспечения отрицал, что это было затронуто. Представители BigNox не ответили на электронное письмо с просьбой прокомментировать этот пост.

Всем, кто использовал NoxPlayer в течение последних пяти месяцев, следует уделить время тщательной проверке своих систем на наличие признаков взлома. Сообщение в понедельник содержит список файлов и настроек, которые будут указывать на получение вредоносного обновления на ваш компьютер. Хотя сообщение Eset относится только к версии программы для Windows, в настоящее время невозможно исключить возможность нацеливания на пользователей MacOS.

«Профессиональный интернет-практик. Знаток путешествий. Гордый исследователь. Главный зомби-первопроходец».

/cdn.vox-cdn.com/uploads/chorus_asset/file/24794290/main.jpg)